O que é VPN?

VPN (Rede Privada Virtual/Virtual Private Network) – é uma rede de acesso à internet, realizado por meio de redes particulares, que são construídas geralmente, sobre a infraestrutura de uma rede pública já existente.

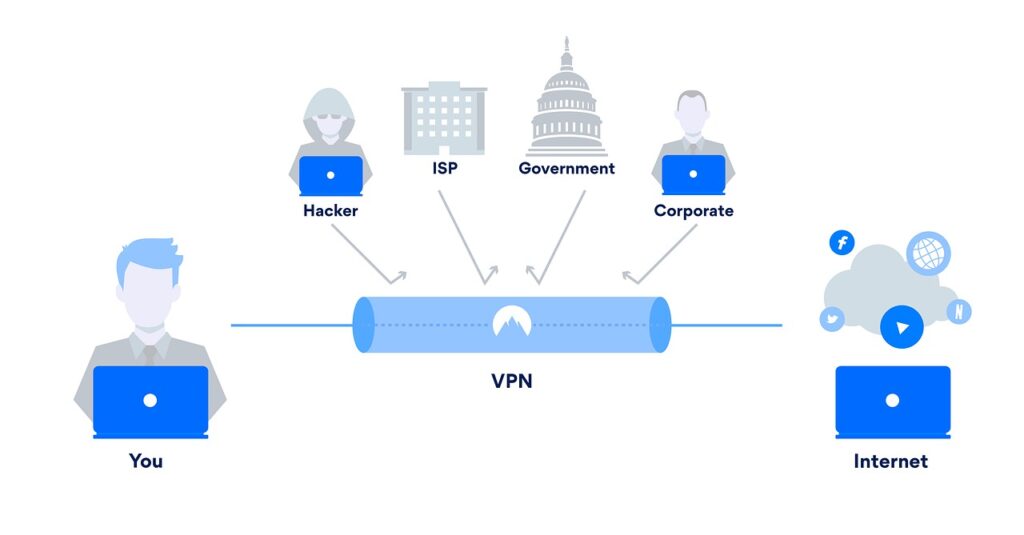

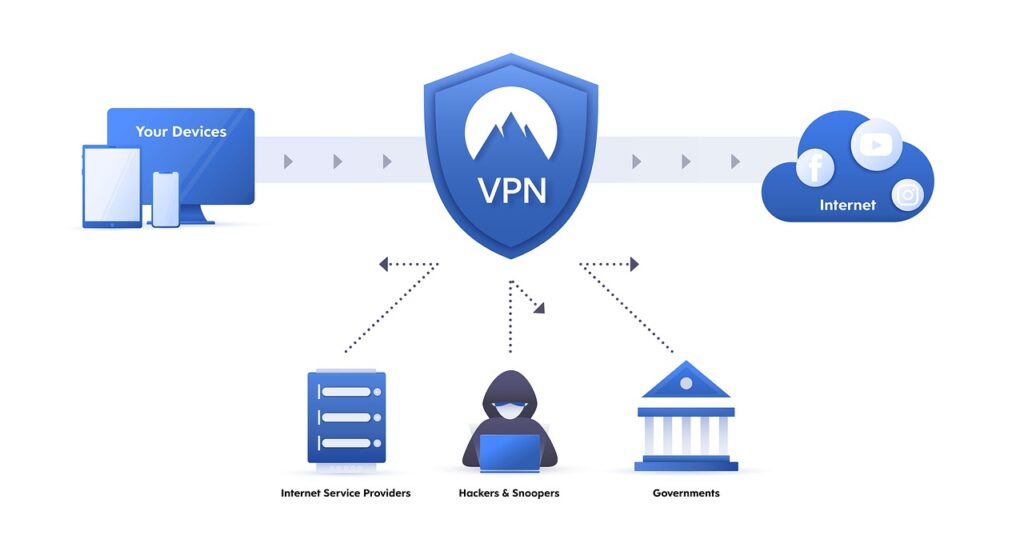

Desta maneira, o acesso aos dados transmitidos, por essa rede, só é permitido a pessoas que tenham a devida autorização. Basicamente, o que a VPN faz, é criar um túnel encriptado tornando a comunicação mais segura, tornando sua navegação pela internet de modo anônimo e não rastreável.

Em geral, as redes públicas, não são tão seguras, pois os dados que trafegam por elas, podem ser capturados e acessados, por qualquer pessoa com um pouco de conhecimento no assunto.

Por isso, seu custo de utilização é bem inferior aos custos das redes privadas, pois esta última, envolve a contratação de tecnologia mais cara e mão de obra especializada para desenvolvê-la.

Com a expansão da internet, alcançando os lugares mais remotos do planeta, altas melhorias na qualidade dos meios de comunicação e velocidades cada vez maiores, deixou seu uso mais atrativo para as comunicações corporativas.

Assim também, como ficou muito atrativo para quadrilhas especializadas em roubo de informações, que se conectam nessas redes públicas, geralmente desprotegidas, em busca de dados e informações que possam-lhes render muito dinheiro em suas contas.

Desse modo, o tráfego de informações confidenciais pela internet só é recomendado com o uso de alguma tecnologia que torne essa transmissão de dados de modo mais seguro e confiável.

TUNELAMENTO

A VPN estende uma rede corporativa onde os links dedicados existentes em uma rede convencional são simulados por um túnel, através da técnica de tunelamento. Assim, encriptando o dispositivo e a rede, ele permanece privado durante todo o processo. Desta maneira, uma pessoa pode trabalhar fora do escritório e ainda se conectar de forma segura à rede corporativa.

Um ponto importante que deve ser observado é que na estrutura de redes privadas convencionais, as conexões são mantidas por links permanentes entre dois pontos da rede. Ao contrário da primeira, com a VPN, as conexões são criadas assim que forem solicitadas, e desativadas quando não são mais necessárias.

Tipos de VPN

Acesso remoto/ Client-to-LAN – A LAN Corporativa pode ser acessada de maneira segura, nesse caso, criptografada, por um usuário habilitado de forma remota. Há a necessidade de instalar em sua máquina, um software autorizado que passe pelo gateway que protege a LAN de destino.

LAN-to-LAN – No caso de Tunelamento entre duas LAN’s , conecta um escritório à suas filiais por meio da internet. Geralmente Possui um gateway seguro (roteador ou firewall) servindo de interface em cada ponto.

Motivações

Uma das principais motivações do uso da VPN em detrimento do uso das redes privadas convencionais é a redução de custos. Podemos citar, também, como uma vantagem da VPN a sua grande abrangência (acesso de qualquer rede pública) e o fato de serem facilmente escaláveis.

REDUÇÃO DE CUSTOS

Ao contrário das redes tradicionais, onde os links são dedicados, tem seus custos mensais fixos, bastante elevados, principalmente em redes WAN, que permite longas distancias. Nas redes que utilizam VPN, experimentam uma significativa redução de custos, tendo em vista que utilizam um único link com banda menor, e a necessidade de apenas um roteador no lado do cliente ligando todos os serviços em um só.

Acesso de qualquer rede pública

A VPN permite o acesso à rede corporativa através de qualquer rede pública, pois com o software de acesso remoto em mãos, é possível conectar-se a ela, em qualquer parte do mundo.

FACILMENTE ESCALÁVEIS

As VPN’s são facilmente escaláveis, pois, havendo a necessidade de conectar mais um escritório à rede, basta apenas contatar o provedor de serviços, para a instalação do link local e respectiva configuração dos equipamentos nas instalações do cliente. Da mesma forma, quando a utilização da rede esbarrar na banda disponível no link local alugado do provedor, basta requisitar um aumento desta banda para se determinar uma melhora considerável no desempenho da rede.

É importante ressaltar que a questão da escalabilidade deve levar em consideração a especificação dos equipamentos quanto à quantidade de endereços MAC conectáveis e o número máximo de túneis. Desde que exista folga nestes parâmetros, é fácil escalar.

SEGURANÇA

A segurança é uma das maiores razoes para o desenvolvimento de VPN’s sobre a infraestrutura da rede já existente. Os protocolos TCP/IP (Transmission Control Protocol /Internet Protocol) e a própria Internet não foram originalmente projetados tendo a segurança como prioridade, pois o número de usuários e os tipos de aplicações não exigiam a garantia da mesma.

A implementação da VPN exige, um cuidado todo especial, tendo em vista que elas são substitutas das linhas dedicadas e para tanto devem atender esse requisito. Por esse motivo, houve a necessidade de acrescentar tecnologias que possibilitam a criação de um meio seguro de comunicação dentro da internet.

Privacidade e Integridade

A ideia da criptografia é embaralhar os dados e associar a esses dados uma chave. Apenas o dono da chave conseguirá desembaralhar esses dados. Garantindo assim, a privacidade dos mesmos, ou seja, ninguém mexerá nos dados que trafegam protegidos, como também, ninguém irá alterar as informações contidas no pacote.

ETAPAS DA CONEXÃO

Autenticação – em primeiro lugar, é feita a autenticação entre os dois pontos. Permite o sistema enxergar se a origem dos dados, está autorizado a acessar à rede.

Autorização – O passo seguinte, é feito pelo servidor VPN, que verifica, quais serviços o usuário tem permissão para acessar.

Criptografia e Encapsulamento – túnel formado é hora de adicionar informações especiais aos pacotes com destinação ao outro ponto do túnel, para em seguida, criptografar e encapsular toda a informação na forma de novos pacotes IPs. As informações internas permitirão então a autenticação da informação e serão capazes de detectar qualquer alteração dos dados enviados.

TIPOS de VPN

Existem vários tipos de implementação de VPN’s. Cada uma com suas especificações e características próprias, que devem ter um cuidado todo especial na hora de implementar. Entre os tipos de VPN, destacam-se três principais:

INTRANET VPN

Uma Intranet VPN é uma VPN que liga os escritórios regionais e remotos à rede interna da matriz através de uma infraestrutura compartilhada com a utilização de conexões dedicadas.

Em uma Intranet VPN, temos que considerar como um dos requisitos básicos, a necessidade de uma criptografia rápida que não sobrecarregue a rede, e confiabilidade, garantindo a prioridade de aplicações críticas. E gerenciamento facilitado, já que numa rede interna, tem-se constantes mudanças de usuários e seus direitos etc.

ACESSO REMOTO VPN

Remote Access VPN é o nome dado a uma rede privada virtual (VPN) que pode ser acessada remotamente através de um provedor de acesso. Esta tecnologia permite o acesso à Intranet ou Extranet de uma empresa, por funcionários localizados remotamente, através de uma infraestrutura compartilhada. Uma Remote Access VPN pode utilizar tecnologias analógicas, de discagem (linha discada), ISDN, DSL (Digital Subscriber Line), IP móvel e de cabo, para fazer a conexão segura dos usuários móveis, telecomputadores e filiais.

Como requisitos, tem se o tratamento de QoS (Quality of Service), responsável por tratar da limitação da velocidade do modem. Autenticação rápida e eficiente, que garanta a identidade do usuário remoto. E o gerenciamento centralizado desta rede, devido a possibilidade de haver acesso simultâneo de vários usuários remotos logados.

EXTRANET VPN

Em resumo, um extranet VPN é uma VPN que liga os associados empresariais à rede da matriz através de uma infraestrutura compartilhada com a utilização de conexões dedicadas. Portanto, torna-se necessária uma solução aberta, garantindo a interoperabilidade com várias soluções. O controle de tráfego, para minimizar os efeitos dos gargalos, entre as redes e, ainda, garante uma resposta rápida para aplicações críticas.

Protocolos

Generic Routing Encapsulation (GRE)– é um protocolo de encapsulamento desenvolvido pela Cisco Systems que pode encapsular uma ampla variedade de protocolos de Camada de rede dentro de conexões virtuais ponto-a-ponto através de uma rede IP.

PPTP (Point-to-Point Tunneling Protocol) – Um túnel PPTP é inicializado através da comunicação entre os pares na porta 1723/(TCP). Esta conexão é utilizada para iniciar e gerenciar uma segunda conexão(túnel) do tipo GRE entre o mesmo par de equipamentos participantes.

O pacote de formato PPTP GRE não é padrão, e inclui um campo adicional chamado acknowledgement no lugar do campo típico routing no cabeçalho GRE. Contudo, da mesma forma que uma conexão GRE convencional, estes pacotes GRE são enviados diretamente em pacotes IP encapsulados utilizando o número de protocolo 47.

O túnel GRE é utilizado para transportar os pacotes PPP encapsulados, permitindo o tunelamento de quaisquer protocolos que possam ser carregados pelo PPP, incluindo IP, NetBEUI e IPX.

L2F (Layer-2 Forwarding) – foi um dos primeiros protocolos utilizados por VPN’s. Ele foi projetado como um protocolo de tunelamento entre usuários remotos e corporações e é capaz de transportar pacotes por diferentes meios como FRAME RELAY ou ATM, além de suportar mais de uma conexão.

L2TP (Layer 2 Tunneling Protocol) – foi criado pela IETF (Internet Engennering Task Force) para resolver as falhas do PPTP e do L2F. Ele utiliza os mesmos conceitos do L2F e assim como este foi desenvolvido para transportar pacotes por diferentes meios, como X.25, frame-relay e ATM e é capaz de tratar outros pacotes diferentes do IP, como o IPX e o NetBEUI (protocolo baseado na camada 2 do modelo OSI).

O L2TP é, porém, um modelo de tunelamento “compulsório”, ou seja, criado pelo provedor de acesso, não permitindo ao usuário qualquer participação na formação do túnel.

IPSec (Internet protocol security protocol) – foi desenvolvido também pela IETF (Internet Engennering Task Force). Ele permite autenticar e/ou criptografar cada pacote IP e por isso é considerado uma ótima solução para ambientes IP, mas ao contrário dos protocolos PPTP e L2TP, o IPSec não foi desenvolvido para suportar outros pacotes além do IP.

CONCLUSÃO

Em resumo, podemos dizer que ficou bastante claro dizer que as VPN’s se tornam uma alternativa bastante segura para a transmissão de dados através de redes públicas ou privadas, uma vez que já oferecem recursos de autenticação e criptografia com níveis variados de segurança, possibilitando eliminar os links dedicados de longa distância e de altos custos na conexão de WANs.

Em contrapartida, é preciso antes de tudo, fazer um estudo criterioso dos requisitos, principalmente dos requisitos relacionados a segurança, custos de aquisição e implantação, qualidade de serviços e facilidade de uso que pode variar bastante de acordo com cada empresa e negócio proposto.

2 Comentários

Comments are closed.